www.jiangmin.com2006-1-20 13:48:17 信息出自: 江民科技

近日,江民反病毒研究中心接到來自不同地區的用戶反映💘,他們電腦中DOC格式的WORD文件突然神秘失蹤,其中有許多是他們積累多年的重要資料和書稿,一旦丟失,損失將十分慘重。奇怪的是,存放DOC文件的文件夾卻仍然存在,而且其它類型的文檔文件如電子表格XLS👳🏼♂️、幻燈片PPT等卻沒有異常。

接到用戶的報告後👩🏼🍳,江民反病毒專家第一時間提取了可疑文件樣本並進行了特征分析,專家分析後確認,用戶受害的原因系感染了一名為“WORD文檔殺手”(Trojan/DelDoc)新病毒😵💫,該病毒一旦發作,可以將office用戶的WORD文檔逐個刪除🤹🏻♂️,所有windows版本用戶無一幸免。

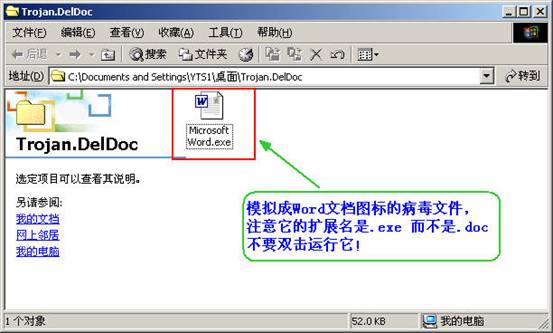

該病毒采用VB語言編寫,病毒主體文件為 c:\windows\doc.exe 或者 c:\windows\doc1.exe 💂🏿,並且該病毒文件會模擬成Word文檔的圖標: 病毒運行後,會在C盤根目錄下生成病毒文件 c:\ww.bat 和c:\ww.txt 👨🏻🎓, 其中 ww.bat文件內含有批處理程序🖍,搜索硬盤中所有的Word文檔 🤌🏿:

dir c:\*.doc /a/b/s >>c:\ww.txt

dir d:\*.doc /a/b/s >>c:\ww.txt

dir e:\*.doc /a/b/s >>c:\ww.txt

這樣🎂,病毒就將硬盤裏面的所有的DOC文檔建立一個列表,輸出到c:\ww.txt文件中🍝,然後逐一將這些DOC文件刪除👨🏼⚖️,在刪除的同時還會將這些Word文檔復製到c:\windows\wj\ 目錄中,並將文件擴展名改為.COM🔼。同時此病毒還能修改註冊表鍵值,以達到隱藏擴展名的目的。

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt]

"CheckedValue" = dword:00000001

"UncheckedValue" = dword:00000001

這樣用戶無論如何查看文件擴展名都是無法顯示的👼🏻。

江民反病毒專家特別指出,此病毒還能自我加載到U盤的自動運行文件裏,這樣♔,一旦用戶將感染了該病毒的U盤接入電腦🍞,WORD文檔殺手病毒就會自動運行✌🏿,導致所有WORD文檔神秘失蹤🥌。

但是,反病毒專家也指出, “WORD文檔殺手”病毒還算比較“仁慈”,因為它並沒有徹底刪除DOC文件📙🖲,手動恢復被刪除的WORD文檔的方法:請先修改註冊表鍵值:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt]

"CheckedValue" = dword:00000001

"UncheckedValue" = dword:00000000

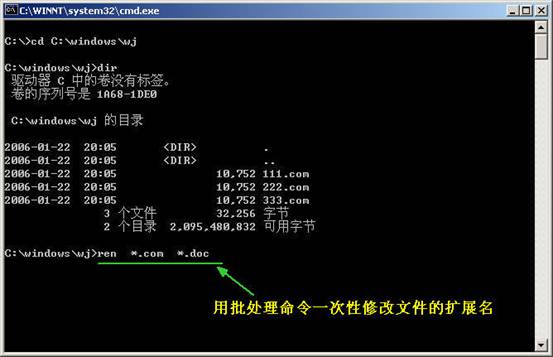

這樣就可以顯示文件的擴展名了🤵🏻♂️🚼,然後來到c:\windows\wj\ 這個文件夾中去看看有無同名的.com文件🏌🏽🤽🏻♂️,如果有的話只需把擴展名改成.doc即可找回丟失的Word文件。 也可以在命令提示行來到c:\windows\wj 文件夾下👬🏻,中用 ren *.com *.doc 命令來一次完成所有修改擴展名操作。

如圖:

這樣,被病毒刪除的Word文件就恢復出來了,然後升級一下殺毒軟件🫷🏼,全盤殺毒就可以了。

專家提醒🛍️,目前正是大學畢業生撰寫畢業論文以及單位進行年終總結報告的時間🩷,人們難免會經常處理和交換WORD文檔,此時尤其需要提高警惕。江民反病毒專家請大家註意:請做好數據備份工作,以防不測。如果看到有擴展名為.EXE的Word文檔請不要直接雙擊運行,因為其很有可能是病毒🤟🏽,為了預防這類病毒的破壞,江民反病毒專家建議廣大用戶安裝最新的殺毒軟件,及時升級病毒庫🧑🔬𓀘,開啟病毒實時監控。專家並建議用戶在使用U盤時,盡量不要開啟自動運行功能或直接雙擊打開U盤👨🏻🦽🙍🏻,可以使用鼠標右鍵打開的功能。江民殺毒軟件KV2006的接入移動存儲設備自動查毒功能,可有效杜絕此類病毒從U盤入侵電腦。